如何設定連線外部VPN伺服器

一、 適用對象:購買或試用F-Secure Business Suite產品的企業及使用者。

二、 適用產品:F-Secure Policy Manager 15.x(簡稱PM)、F-Secure Client Security 14.x/15.x。

三、 問題原因:因F-Secure預設只允許TCP(IP Protocol 6)及UDP(IP Protocol 17)發送至任何位址,但VPN撥接(PPTP/L2TP/IPSec)時會發送其他IP Protocol封包,例如:GRE(IP Protocol 47)、ESP(IP Protocol 50)或AH(IP Protocol 51),所以其他IP Protocol封包無法發送而導致VPN撥接失敗,需在F-Secure 防火牆規則中設定允許這些IP Protocol封包。

四、 設定方式:

-

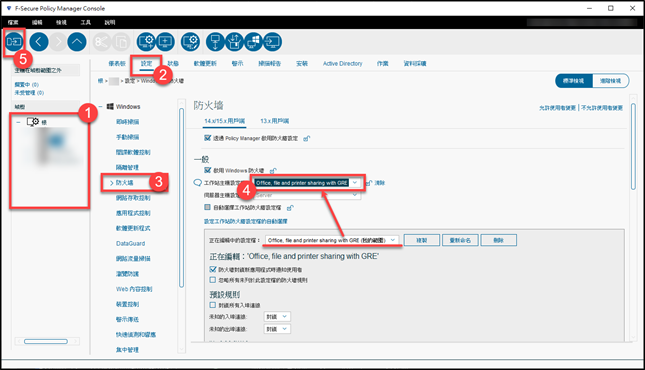

開啟F-Secure Policy Manager Console並登入後,選取左半部「需撥接VPN的用戶端或群組」,再點擊右半部上方的「設定」。

-

點擊右半部下方左邊的「防火牆」→確認「群組或用戶端正在使用的防火牆設定檔」。

-

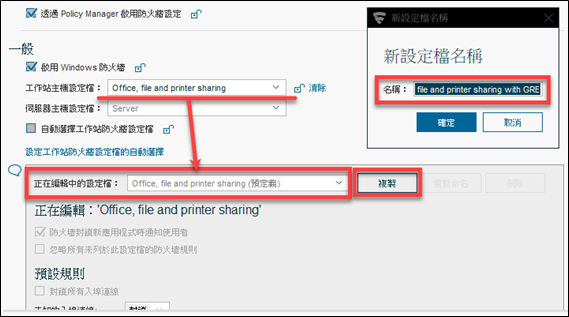

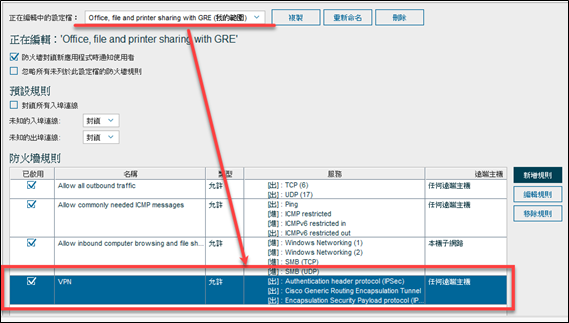

將防火牆設定內的「在編輯中的設定檔」欄位內容,選取成上述「群組或用戶端正在使用的防火牆設定檔」,若「在編輯中的設定檔」字尾有「(預定義)」,則點擊「複製」以目前設定檔為基礎再建立一個自訂設定檔,並在自訂的設定檔名稱輸入易辨識用途的名稱,例如:Office, file and printer sharing with GRE;若「在編輯中的設定檔」已是自訂設定檔(字尾有「我的範圍」),可直接往下進行設定檔內規則的建立,或是再點擊「複製」以目前設定檔為基礎再建立一個自訂設定檔。

註:預定義的設定檔為F-Secure原廠預設設定,無法對其修改設定及刪除。 -

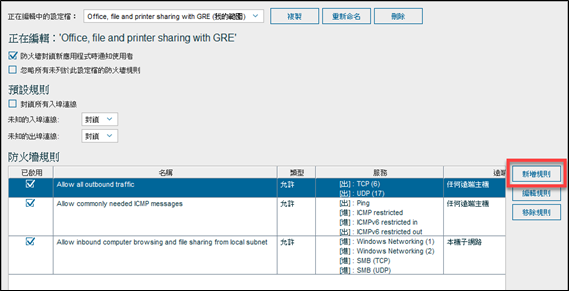

點擊下方防火牆規則的「新增規則」,以在目前設定內建立新的防火牆規則。

-

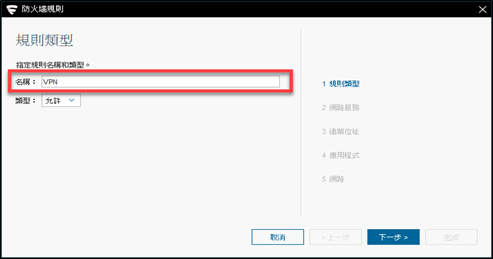

防火牆規則名稱輸入易辨識該規則用途的名稱,例如:VPN,然後點擊「下一步」。

-

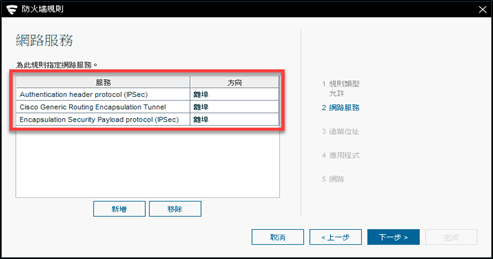

防火牆規則的網路服務,點擊「新增」→方向欄選取「離埠」→服務欄依需求選取「Authentication header protocol(IPSec)」、「Cisco Generic Routing Encapsulation Tunnel」或「Encapsulation Security Payload protocol(IPSec)」,其分別為「AH」、「GRE」及「ESP」封包,然後點擊「下一步」。

註:PPTP需開放GER封包;L2TP需開放ESP封包;IPSEC需開放ESP和AH封包。 -

確認防火牆規則的網路服務設置正確後,點擊「下一步」。

-

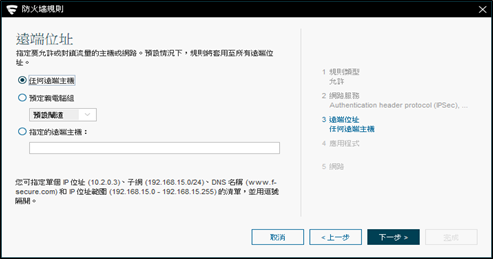

防火牆規則的遠端位址,請依需求調整後點擊「下一步」。

-

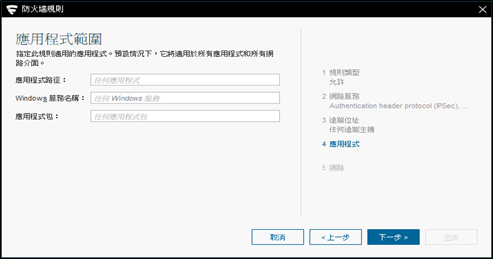

防火牆規則的應用程式範圍,依需求調整後點擊「下一步」。

-

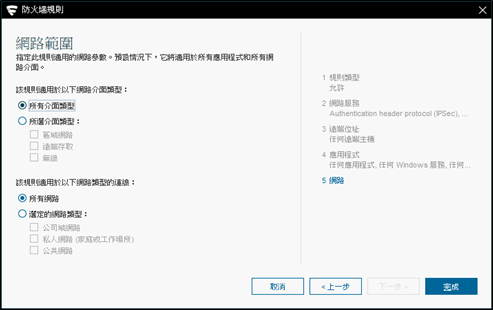

防火牆規則的網路範圍,依需求調整並確認設定無誤後點擊「完成」。

五、 確認自訂的防火牆設定檔內已有剛建立的防火牆規則。

六、 選取中控台左半部「需撥接VPN的用戶端或群組」→右半部上方的「設定」→右半部下方左邊的「防火牆」→將「群組或用戶端正在使用的防火牆設定檔」改成「剛新增網路規則的防火牆設定檔」→點擊中控台左上角的「發佈原則」,待用戶端收到該變更原則後即可生效。

其他相關問題,歡迎聯繫科益客服中心,我們會儘快為您服務。客服專線:(02)2585-8725;客服信箱:service@techez.com.tw