比WannaCry更具破壞力的勒索病毒全球爆發中,芬安全協助您防範Petya攻擊

[fusion_builder_container hundred_percent=”yes” overflow=”visible”][fusion_builder_row][fusion_builder_column type=”1_1″ background_position=”left top” background_color=”” border_size=”” border_color=”” border_style=”solid” spacing=”yes” background_image=”” background_repeat=”no-repeat” padding=”” margin_top=”0px” margin_bottom=”0px” class=”” id=”” animation_type=”” animation_speed=”0.3″ animation_direction=”left” hide_on_mobile=”no” center_content=”no” min_height=”none”][fusion_text]發生什麼事?

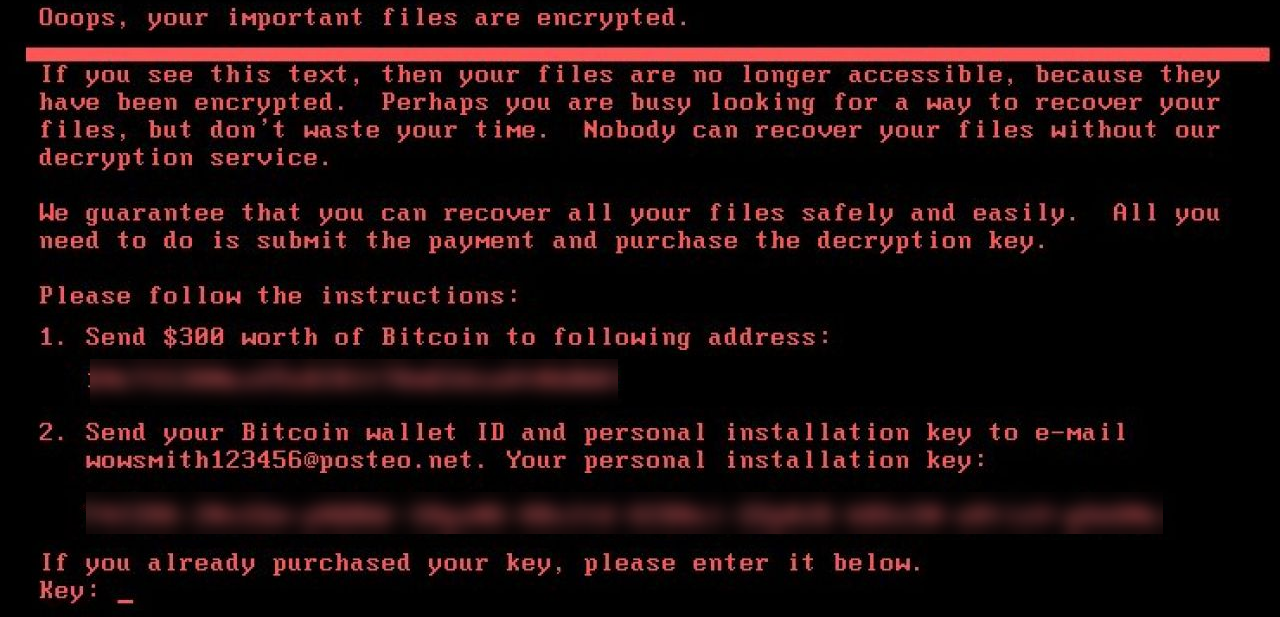

繼2017年5月份的WannaCry勒索病毒攻擊後,在相隔一個月後有著相似攻擊手段及付款方式(支付300 比特幣),

且名為Petya的強化版勒索病毒出現了,除同樣使用 EternalBlue漏洞 攻擊外, 更利用合法工具(PSEXEC及WMIC)配合容易被猜測的弱密碼(何謂弱密碼請參考維基百科)感染,以產生大規模的受害者。感染後的加密範圍並非像WannaCry只針對某些特定檔案,而是將整顆磁碟進行加密。

註:Petya勒索病毒被發現於2016年,2017年6月的Petya勒索病毒為強化攻擊方式的變種版本。

如何感染?期間發生什麼事?

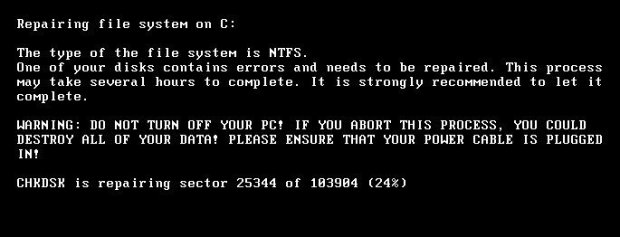

執行不明郵件的附檔或主/被動瀏覽惡意網站即是造成這個惡夢的開端,當Petya勒索病毒第一時間在電腦執行時,首先是改寫磁碟的主要啟動磁區(MBR),以便保證下次開機時首先被執行;再來與遠端惡意伺服器取得溝通,產生加密密鑰於本機磁碟內,最後建立因系統當機/崩潰,要求重新開機訊息的系統排程,該排程為每一小時執行。期間並利用EternalBlue漏洞及合法工具(PSEXEC 及 WMIC)配合弱密碼持續感染區網內其他電腦;當重啟訊息出現並重啟電腦後,顯示偽造磁碟掃描畫面(CHKDSK),並配合存在本磁碟的加密密鑰進行主要檔案表(MFT)加密,以達到加密整個硬碟的目的。

F-Secure如何防範Petya的威脅?

F-Secure端點產品提供三層防護機制來防衛Petya的攻擊,防護機制如下:

- F-Secure含有軟體修補/更新功能,能夠通知管理者並透過自動修補/更新這些弱點,以防止使用EternalBlue漏洞入侵電腦。

- F-Secure使用DeepGuard防護功能,使用行為分析配合雲端機制即時攔阻零時差的攻擊。

- F-Secure的防火牆功能,預設值封鎖TCP 445(CIFS)及TCP 135(RPC)在內網中橫向的擴散。

企業防範Petya的實際作法?

- 確保企業端點安裝F-Secure企業版防護軟體,並開啟DeepGuard和即時防護功能。

- 使用F-Secure軟體修補/更新功能,達到漏洞能被即時被補修,或手動進行修補該漏洞(Windows SMB伺服器的安全性更新4013389,參閱:MS17-010資訊安全公告)。

註:若無法立即修補該漏洞,建議參照微軟知識庫2696547,停用SMBv1協定減少入侵機率。

- 使用防火牆功能,封鎖來自網際網路和不信任位址的TCP 445、TCP 135流量,F-Secure防火牆預設不啟用所有的TCP 445、TCP 135連線。

防範Petya的其他作法?

- 預先在X:\Windows目錄建立perfc的空檔案(無副檔名),並移除存取該檔案的所有權限。

- 使用系統管理員權限執行「reg add “HKLM\Software\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\psexec.exe” /v Debugger /t REG_SZ /d svchost.exe」,使用映像劫持(IFEO)阻止EXE執行。

- 使用網域或本機安全性原則的軟體限制、AppLocker功能,禁止PSEXEC及WMIC程序的執行。

附錄:

Petya偽造磁碟掃描畫面(CHKDSK):

Petye感染聲明畫面:

其他微軟修補/更新檔下位址:

| 序 | 適合作業系統 | 下載位址 | 序 | 適合作業系統 | 下載位址 |

| 1 | Windows Server 2003 SP2 x64 | KB4012598 | 11 | Windows Vista SP2 x64 | KB4012598 |

| 2 | Windows Server 2003 SP2 x86 | KB4012598 | 12 | Windows Vista SP2 x86 | KB4012598 |

| 3 | Windows Server 2008 SP2 x64 | KB4012598 | 13 | Windows 7 SP1 x64 | KB4012212 |

| 4 | Windows Server 2008 SP2 x86 | KB4012598 | 14 | Windows 7 SP1 x86 | KB4012212 |

| 5 | Windows Server 2008 R2 SP1 x64 | KB4012212 | 15 | Windows 7 Embedded x86 | KB4012212 |

| 6 | Windows Server 2012 x64 | KB4012214 | 16 | Windows 7 Embedded x64 | KB4012212 |

| 7 | Windows Server 2012 R2 x64 | KB4012213 | 17 | Windows 8 x86 | KB4012598 |

| 8 | Windows XP SP2 x64 | KB4012598 | 18 | Windows 8 x64 | KB4012598 |

| 9 | Windows XP SP3 x86 | KB4012598 | 19 | Windows 8.1 x86 | KB4012213 |

| 10 | Windows XP Embedded SP3 x86 | KB4012598 | 20 | Windows 8.1 x64 | KB4012213 |

F-Secure針對Petya的相關報導及本文參考資料:

Petya Ransomware FAQ: Known Knowns and Unknowns;Petya Ransomware Outbreak Proves WannaCry was Only the Beginning;Petya : Disk Encrypting Ransomware;3 Things Companies can do to Beat Petya;Petya Ransomware Outbreak is WannaCry done by Pros[/fusion_text][fusion_text]

其他相關問題,歡迎聯繫 F-Secure 企業版專業代理商科益客服中心,將會儘快為您服務。

客服專線:(02)2585-8725;客服信箱:Service@techez.com.tw

[/fusion_text][/fusion_builder_column][/fusion_builder_row][/fusion_builder_container]